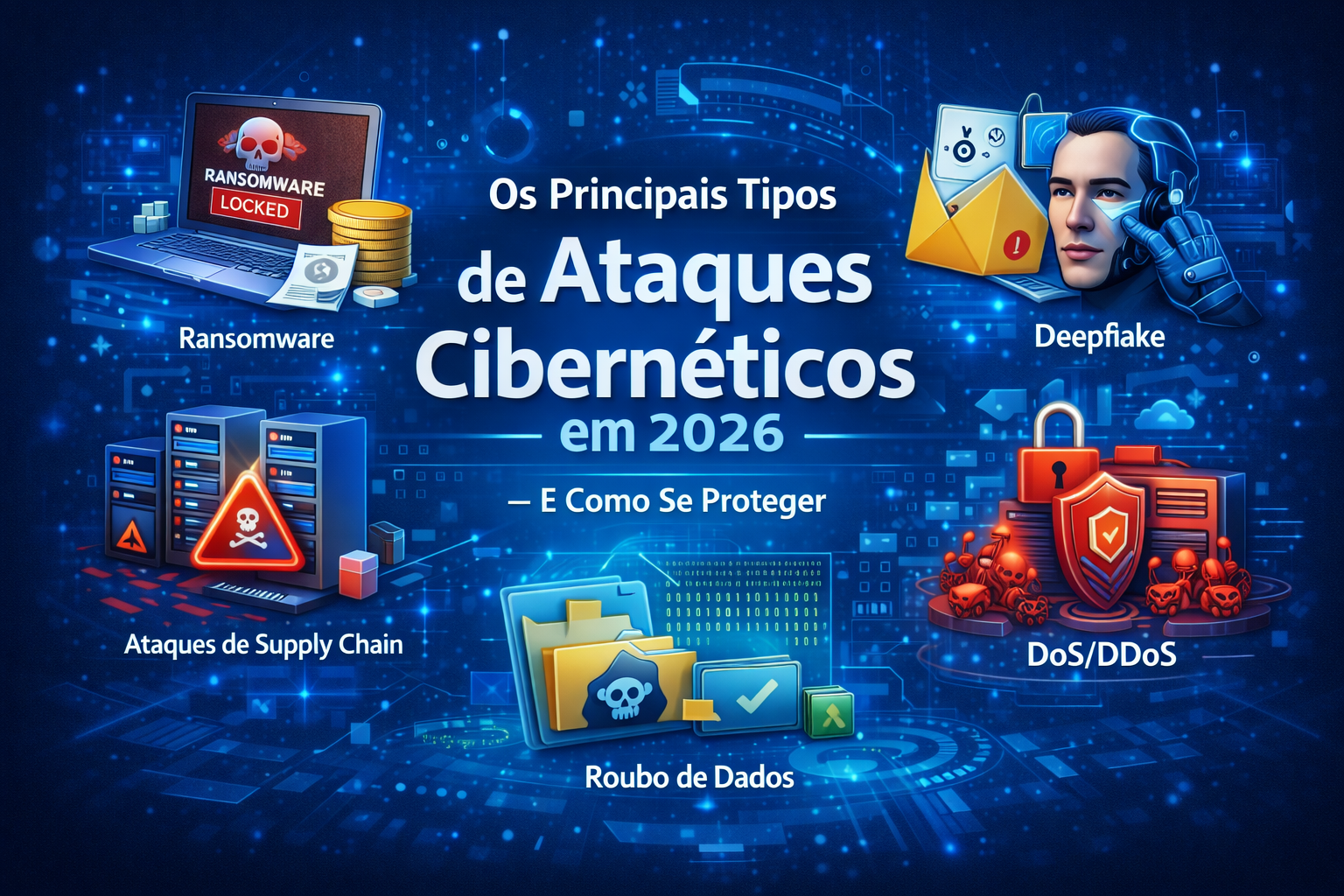

A segurança cibernética nunca foi tão crítica quanto em 2026. Com a crescente digitalização das empresas, o avanço da inteligência artificial e a expansão do trabalho remoto, os cibercriminosos estão mais sofisticados e determinados do que nunca. Neste guia completo, exploramos os principais tipos de ataques cibernéticos que ameaçam empresas e indivíduos em 2026, além de fornecer estratégias práticas e eficazes para proteger seus ativos digitais.

Por Que a Cibersegurança é Ainda Mais Crucial em 2026

O cenário de ameaças cibernéticas evoluiu dramaticamente nos últimos anos. De acordo com estudos recentes de segurança da informação, os custos globais relacionados ao cibercrime devem ultrapassar US$ 10 trilhões anuais, representando um aumento significativo em relação aos anos anteriores. As empresas enfrentam não apenas perdas financeiras diretas, mas também danos à reputação, interrupções operacionais e possíveis penalidades regulatórias.

A transformação digital acelerada, impulsionada pela pandemia e pela adoção massiva de tecnologias emergentes como inteligência artificial, Internet das Coisas (IoT) e computação em nuvem, expandiu exponencialmente a superfície de ataque disponível para cibercriminosos. Cada novo dispositivo conectado, cada aplicação em nuvem e cada funcionário trabalhando remotamente representa um potencial ponto de vulnerabilidade.

Além disso, os atacantes agora utilizam as mesmas tecnologias avançadas que as empresas adotam para inovar. A inteligência artificial, por exemplo, não é mais apenas uma ferramenta defensiva — hackers a empregam para automatizar ataques, identificar vulnerabilidades mais rapidamente e criar campanhas de phishing personalizadas em escala industrial.

1. Ataques de Ransomware: A Ameaça Mais Lucrativa

O Que São Ataques de Ransomware

O ransomware continua sendo uma das ameaças cibernéticas mais devastadoras em 2026. Este tipo de malware criptografa os dados da vítima, tornando-os inacessíveis até que um resgate seja pago aos atacantes. O que torna o ransomware particularmente perigoso é sua capacidade de paralisar completamente as operações de uma organização em questão de minutos.

Evolução do Ransomware em 2026

Os ataques de ransomware evoluíram significativamente. O modelo “Ransomware-as-a-Service” (RaaS) democratizou o acesso a ferramentas sofisticadas de ataque, permitindo que até mesmo criminosos com conhecimento técnico limitado executem ataques complexos. Grupos organizados de cibercriminosos agora oferecem plataformas completas onde afiliados podem “alugar” ransomware, compartilhando os lucros com os desenvolvedores.

A tática de “dupla extorsão” tornou-se padrão em 2026. Os atacantes não apenas criptografam os dados, mas também os exfiltram antes da criptografia, ameaçando publicá-los ou vendê-los caso o resgate não seja pago. Algumas variantes até incluem “tripla extorsão”, onde os atacantes também ameaçam clientes, parceiros ou stakeholders da empresa vítima.

Como Se Proteger Contra Ransomware

Implementação de Backups Robustos A regra 3-2-1 nunca foi tão importante: mantenha três cópias dos seus dados, em dois tipos diferentes de mídia, com uma cópia armazenada off-site ou em nuvem imutável. Backups imutáveis garantem que mesmo se os atacantes obtiverem acesso aos sistemas de backup, eles não poderão criptografar ou deletar essas cópias.

Segmentação de Rede Divida sua rede em segmentos isolados para limitar a propagação lateral do ransomware. Se um segmento for comprometido, os sistemas críticos em outros segmentos permanecem protegidos.

Educação e Conscientização Realize treinamentos regulares de segurança cibernética para todos os funcionários. O phishing continua sendo o principal vetor de entrada para ransomware, e colaboradores bem treinados são sua primeira linha de defesa.

Soluções de Detecção e Resposta Implemente ferramentas EDR (Endpoint Detection and Response) e XDR (Extended Detection and Response) que utilizem inteligência artificial para detectar comportamentos anômalos indicativos de ransomware antes que a criptografia em massa ocorra.

Gestão de Patches e Vulnerabilidades Mantenha todos os sistemas, aplicações e dispositivos atualizados com os patches de segurança mais recentes. Muitos ataques de ransomware exploram vulnerabilidades conhecidas que já possuem correções disponíveis.

2. Phishing e Engenharia Social Potencializados por IA

A Nova Geração de Ataques de Phishing

Em 2026, os ataques de phishing atingiram um nível de sofisticação sem precedentes graças à inteligência artificial generativa. Os dias de e-mails mal escritos com erros gramaticais óbvios ficaram para trás. Agora, os atacantes utilizam modelos de linguagem avançados para criar mensagens personalizadas, contextualmente relevantes e praticamente indistinguíveis de comunicações legítimas.

Técnicas Avançadas de Phishing em 2026

Deepfake de Voz e Vídeo Cibercriminosos agora criam falsificações de voz e vídeo altamente convincentes de executivos e líderes empresariais. Funcionários recebem ligações ou videochamadas aparentemente de seus CEOs solicitando transferências urgentes de fundos ou compartilhamento de informações sensíveis.

Spear Phishing Hiperpersonalizado Utilizando dados coletados de redes sociais, vazamentos de dados e outras fontes públicas, os atacantes criam campanhas de spear phishing extremamente personalizadas. Eles conhecem detalhes sobre projetos específicos, relacionamentos profissionais e até preferências pessoais das vítimas.

Business Email Compromise (BEC) Avançado Ataques BEC tornaram-se mais sofisticados, com criminosos comprometendo contas de e-mail legítimas e observando silenciosamente as comunicações por semanas ou meses antes de intervir em momentos críticos de transações financeiras.

Estratégias de Proteção Contra Phishing

Autenticação Multifator (MFA) Resistente a Phishing Implemente MFA baseada em FIDO2 ou autenticação biométrica que não pode ser facilmente contornada por ataques de phishing. Evite métodos baseados apenas em SMS, que podem ser interceptados.

Treinamento com Simulações Realistas Conduza simulações de phishing regulares que reflitam as técnicas mais recentes utilizadas por atacantes, incluindo deepfakes e mensagens geradas por IA. Avalie e reforce continuamente a conscientização dos funcionários.

Verificação de Identidade em Transações Críticas Estabeleça processos que exijam verificação de identidade por múltiplos canais para solicitações incomuns ou de alto risco, especialmente aquelas envolvendo transferências financeiras ou compartilhamento de dados sensíveis.

Tecnologias Anti-Phishing Avançadas Utilize soluções de segurança de e-mail que empregam aprendizado de máquina para detectar padrões sutis de phishing, incluindo análise de sentimento, detecção de urgência artificial e identificação de domínios suspeitos.

Políticas de Verificação de Mudanças Implemente políticas que exijam confirmação por telefone ou pessoalmente para qualquer mudança em informações bancárias, credenciais de pagamento ou procedimentos financeiros estabelecidos.

3. Ataques à Cadeia de Suprimentos (Supply Chain Attacks)

Compreendendo a Ameaça da Cadeia de Suprimentos

Os ataques à cadeia de suprimentos representam uma das ameaças mais insidiosas em 2026. Em vez de atacar diretamente uma organização com defesas robustas, os cibercriminosos comprometem fornecedores, parceiros ou componentes de software nos quais a organização confia. Este método permite que atacantes multipliquem exponencialmente o impacto de um único comprometimento.

Por Que Supply Chain Attacks São Tão Eficazes

Esses ataques exploram a confiança inerente entre organizações e seus fornecedores. Quando uma empresa instala uma atualização de software de um fornecedor confiável, ela geralmente não suspeita que possa estar introduzindo malware em sua rede. O caso notório do SolarWinds em anos anteriores demonstrou como um único comprometimento pode afetar milhares de organizações, incluindo agências governamentais e empresas Fortune 500.

Vetores Comuns de Ataques à Cadeia de Suprimentos

Comprometimento de Software Atacantes infiltram-se nos processos de desenvolvimento de fornecedores de software, injetando código malicioso em atualizações legítimas que são posteriormente distribuídas para milhares de clientes.

Vulnerabilidades em Componentes Open Source Com o uso massivo de bibliotecas e frameworks open source, vulnerabilidades nestes componentes podem afetar inúmeras aplicações. Atacantes identificam e exploram essas vulnerabilidades antes que patches sejam disponibilizados.

Comprometimento de Prestadores de Serviços Gerenciados (MSPs) MSPs têm acesso privilegiado aos sistemas de múltiplos clientes. Comprometer um MSP fornece aos atacantes acesso a dezenas ou centenas de organizações simultaneamente.

Estratégias de Mitigação

Avaliação Rigorosa de Fornecedores Implemente um programa abrangente de gestão de risco de terceiros. Realize due diligence de segurança antes de integrar novos fornecedores e monitore continuamente a postura de segurança de parceiros existentes.

Software Bill of Materials (SBOM) Exija que fornecedores forneçam SBOMs detalhados, listando todos os componentes e dependências de seus produtos. Isso permite identificar rapidamente se você está usando software afetado por vulnerabilidades recém-descobertas.

Segmentação e Princípio do Menor Privilégio Limite o acesso de fornecedores e parceiros apenas aos sistemas e dados estritamente necessários. Use segmentação de rede para isolar sistemas que terceiros podem acessar.

Monitoramento de Comportamento Anômalo Implemente soluções de monitoramento que detectem atividades incomuns originadas de conexões de fornecedores, como transferências de dados não autorizadas ou acesso a sistemas fora do escopo normal.

Validação de Integridade de Software Verifique assinaturas digitais e checksums de todas as atualizações de software antes da instalação. Utilize ambientes de teste isolados para validar atualizações antes de implantá-las em produção.

4. Ataques Baseados em Inteligência Artificial

A Dualidade da IA na Cibersegurança

A inteligência artificial é simultaneamente a maior inovação e a maior ameaça em segurança cibernética em 2026. Enquanto organizações utilizam IA para fortalecer suas defesas, cibercriminosos empregam as mesmas tecnologias para criar ataques mais sofisticados, adaptativos e difíceis de detectar.

Ameaças Emergentes Potencializadas por IA

Malware Polimórfico Avançado Malware equipado com IA pode modificar autonomamente seu código, comportamento e assinaturas para evitar detecção por sistemas antivírus tradicionais e até mesmo por soluções baseadas em comportamento.

Reconhecimento e Exploração Automatizados Ferramentas de IA podem escanear redes inteiras, identificar vulnerabilidades, determinar os alvos mais valiosos e executar explorações de forma totalmente automatizada, reduzindo drasticamente o tempo entre descoberta e exploração.

Ataques Adversariais a Sistemas de IA Atacantes desenvolvem técnicas para enganar sistemas de machine learning, fazendo com que classifiquem incorretamente ameaças ou tomem decisões erradas. Isso é particularmente preocupante em sistemas de autenticação biométrica e detecção de fraudes.

Geração de Conteúdo Malicioso em Escala IA generativa permite que atacantes criem volumes massivos de conteúdo de phishing personalizado, sites falsos convincentes e até perfis de mídia social sintéticos para campanhas de engenharia social.

Defesas Contra Ataques Baseados em IA

IA Defensiva e Aprendizado Contínuo Implemente soluções de segurança que utilizem machine learning com capacidade de aprendizado contínuo, adaptando-se constantemente a novas táticas de ataque.

Análise Comportamental Avançada Utilize sistemas de User and Entity Behavior Analytics (UEBA) que estabelecem linhas de base comportamentais e detectam desvios sutis que possam indicar comprometimento.

Testes de Adversariedade de IA Realize avaliações regulares de robustez dos seus sistemas de IA contra ataques adversariais, garantindo que permaneçam eficazes mesmo quando confrontados com tentativas sofisticadas de enganá-los.

Equipes de Resposta com Expertise em IA Desenvolva competências internas ou parcerias com especialistas que compreendam as implicações de segurança da IA, tanto ofensiva quanto defensivamente.

5. Ataques a Dispositivos IoT e Infraestrutura Crítica

A Explosão da Internet das Coisas

Em 2026, bilhões de dispositivos IoT estão conectados globalmente, desde câmeras de segurança e termostatos inteligentes em residências até sensores industriais e equipamentos médicos. Cada dispositivo representa um potencial ponto de entrada para atacantes, e muitos desses dispositivos possuem segurança inadequada.

Vulnerabilidades Críticas em IoT

Segurança por Obscuridade Muitos fabricantes de dispositivos IoT ainda dependem da falsa premissa de que seus dispositivos não serão alvos porque são “obscuros” ou “não importantes”. A realidade é que atacantes escaneiam automaticamente a internet em busca de qualquer dispositivo vulnerável.

Credenciais Padrão e Senhas Fracas Inúmeros dispositivos IoT são implantados com credenciais padrão que nunca são alteradas, ou permitem senhas extremamente fracas.

Atualizações de Firmware Inexistentes ou Inadequadas Muitos dispositivos IoT nunca recebem atualizações de segurança, ou os processos de atualização são tão complexos que raramente são executados.

Ameaças a Infraestrutura Crítica

Ataques a sistemas de controle industrial (ICS) e tecnologia operacional (OT) podem ter consequências catastróficas, desde interrupção de serviços essenciais até danos físicos e riscos à vida humana. Setores como energia, água, transporte e saúde são alvos prioritários.

Proteção de Ecossistemas IoT

Segmentação de Rede IoT Mantenha dispositivos IoT em redes isoladas, separadas de sistemas críticos de negócios. Use VLANs e firewalls para controlar rigorosamente o tráfego permitido de e para dispositivos IoT.

Inventário e Gestão de Ativos IoT Mantenha um inventário completo de todos os dispositivos IoT em sua organização. Utilize soluções de descoberta automatizada para identificar dispositivos “sombra” que possam ter sido conectados sem autorização.

Políticas de Aquisição Seguras Estabeleça critérios de segurança rigorosos para aquisição de dispositivos IoT, incluindo requisitos para atualizações de segurança, criptografia de dados e autenticação robusta.

Monitoramento de Anomalias Implemente sistemas que monitorem comportamentos anômalos de dispositivos IoT, como volumes incomuns de tráfego de rede ou tentativas de conexão a destinos suspeitos.

Microssegmentação para OT Em ambientes industriais, utilize microssegmentação para isolar sistemas críticos de controle, permitindo apenas comunicações específicas e autorizadas.

6. Ataques DDoS (Distributed Denial of Service)

A Evolução dos Ataques DDoS

Ataques de negação de serviço distribuída continuam sendo uma ameaça significativa em 2026, agora com volumetria e sofisticação sem precedentes. Com a proliferação de dispositivos IoT mal protegidos, os atacantes podem criar botnets massivas capazes de gerar tráfego que supera facilmente a capacidade de infraestrutura de organizações de qualquer tamanho.

Novas Variantes de DDoS

Ataques DDoS em Múltiplas Camadas Atacantes modernos combinam ataques volumétricos na camada de rede com ataques sofisticados na camada de aplicação, dificultando a mitigação.

Ataques de Amplificação Explorando protocolos mal configurados, atacantes conseguem amplificar seu tráfego em fatores de centenas ou milhares, gerando volumes massivos de dados aparentemente legítimos.

DDoS como Cortina de Fumaça Cada vez mais, ataques DDoS são utilizados como distração enquanto os verdadeiros objetivos são exfiltração de dados ou implantação de ransomware.

Estratégias de Mitigação de DDoS

Serviços de Proteção DDoS em Nuvem Utilize provedores especializados em mitigação DDoS que possuem capacidade para absorver ataques volumétricos massivos antes que alcancem sua infraestrutura.

Arquitetura Resiliente e Redundância Projete sua infraestrutura com redundância geográfica e capacidade de failover automático para garantir continuidade de serviço mesmo durante ataques.

Rate Limiting e WAF Implemente limitação de taxa e Web Application Firewalls (WAF) configurados adequadamente para bloquear padrões de tráfego malicioso na camada de aplicação.

Planos de Resposta a Incidentes DDoS Desenvolva e teste regularmente planos específicos de resposta a ataques DDoS, incluindo procedimentos de comunicação, escalonamento e coordenação com provedores de mitigação.

7. Ataques Zero-Day e Exploração de Vulnerabilidades

O Valor das Vulnerabilidades Zero-Day

Vulnerabilidades zero-day — falhas de segurança desconhecidas pelos fornecedores de software — são extremamente valiosas no mercado negro. Em 2026, existe um ecossistema próspero onde vulnerabilidades são compradas e vendidas, com algumas alcançando valores de milhões de dólares.

Ameaças de Estado-Nação e APTs

Grupos de ameaça persistente avançada (APT), frequentemente patrocinados por estados-nação, utilizam arsenais de vulnerabilidades zero-day para ataques direcionados contra organizações estratégicas, infraestrutura crítica e propriedade intelectual valiosa.

Proteção em um Mundo de Zero-Days

Defesa em Profundidade Uma única camada de segurança nunca é suficiente. Implemente múltiplas camadas defensivas para que mesmo se uma vulnerabilidade zero-day for explorada, o atacante ainda enfrente obstáculos adicionais.

Microssegmentação e Isolamento Limite o movimento lateral através da rede segmentando-a em zonas menores e controlando rigorosamente o tráfego entre elas.

Programas de Bug Bounty Estabeleça programas de recompensa por bugs para incentivar pesquisadores de segurança a relatar vulnerabilidades responsavelmente antes que sejam descobertas por atacantes.

Threat Intelligence e Compartilhamento de Informações Participe de comunidades de compartilhamento de inteligência de ameaças para receber alertas precoces sobre vulnerabilidades emergentes e campanhas de ataque.

Virtual Patching Utilize soluções de Web Application Firewall (WAF) e sistemas de prevenção de intrusão (IPS) que podem implementar proteções virtuais contra vulnerabilidades conhecidas enquanto patches oficiais estão sendo desenvolvidos.

8. Ataques Internos e Privilégios Excessivos

A Ameaça de Dentro

Ameaças internas — sejam de funcionários mal-intencionados, colaboradores descuidados ou credenciais comprometidas — representam alguns dos incidentes de segurança mais danosos e difíceis de detectar. Em 2026, com o trabalho remoto permanente e o acesso a sistemas críticos mais distribuído, esta ameaça intensificou-se.

Tipos de Ameaças Internas

Insiders Maliciosos Funcionários descontentes, colaboradores subornados ou infiltrados corporativos que intencionalmente roubam dados, sabotam sistemas ou facilitam ataques externos.

Insiders Negligentes Colaboradores bem-intencionados que cometem erros de segurança por falta de conhecimento, atenção ou seguimento de políticas, como compartilhar credenciais ou cair em golpes de phishing.

Credenciais Comprometidas Contas legítimas de usuários que foram comprometidas por atacantes externos, dando-lhes acesso autorizado aparentemente legítimo aos sistemas.

Estratégias de Proteção Contra Ameaças Internas

Princípio do Menor Privilégio Conceda aos usuários apenas os acessos estritamente necessários para realizar suas funções. Revise e ajuste permissões regularmente.

Gestão de Identidade e Acesso (IAM) Implemente sistemas robustos de IAM com autenticação multifator, gerenciamento de acesso privilegiado (PAM) e revisões periódicas de permissões.

Monitoramento de Atividades de Usuários Utilize soluções UEBA para detectar comportamentos anômalos, como acessos fora do horário normal, downloads massivos de dados ou tentativas de acesso a recursos não relacionados à função do usuário.

Data Loss Prevention (DLP) Implemente tecnologias DLP para monitorar e prevenir a exfiltração não autorizada de dados sensíveis, seja por e-mail, dispositivos USB, cloud storage ou outros canais.

Processos de Offboarding Rigorosos Garanta que todos os acessos sejam imediatamente revogados quando funcionários deixam a organização, e recupere dispositivos e credenciais.

Cultura de Segurança Positiva Fomente uma cultura organizacional onde segurança é responsabilidade de todos, com canais claros para reportar incidentes ou preocupações sem medo de retaliação.

9. Criptomineração Maliciosa (Cryptojacking)

O Que é Cryptojacking

Criptomineração maliciosa ou cryptojacking ocorre quando atacantes utilizam secretamente os recursos computacionais de vítimas para minerar criptomoedas. Embora menos dramático que ransomware, cryptojacking pode causar degradação significativa de desempenho, aumento de custos operacionais e desgaste acelerado de hardware.

Vetores de Cryptojacking em 2026

Malware de Criptomineração Scripts maliciosos são instalados em sistemas através de phishing, downloads comprometidos ou exploração de vulnerabilidades, executando mineração em segundo plano.

Cryptojacking Baseado em Navegador Sites legítimos comprometidos ou maliciosos executam scripts de mineração JavaScript que utilizam a CPU de visitantes enquanto navegam.

Comprometimento de Infraestrutura em Nuvem Atacantes visam ambientes cloud mal configurados, implantando operações de mineração que geram custos astronômicos de computação para as vítimas.

Detecção e Prevenção de Cryptojacking

Monitoramento de Desempenho Fique atento a degradações inexplicadas de desempenho, aumento no uso de CPU/GPU ou ventiladores operando constantemente em alta velocidade.

Bloqueio de Domínios de Mineração Configure firewalls e soluções de segurança de rede para bloquear conexões a pools de mineração conhecidos.

Extensões de Navegador Anti-Mining Utilize extensões que bloqueiam scripts de criptomineração baseados em navegador.

Monitoramento de Custos de Cloud Implemente alertas para picos incomuns nos custos de infraestrutura em nuvem, que podem indicar mineração não autorizada.

Segurança de Contêineres e Orquestração Proteja ambientes Docker, Kubernetes e outras plataformas de contêineres contra implantações não autorizadas de cargas de trabalho de mineração.

10. Ataques a APIs e Microsserviços

A Expansão da Superfície de Ataque de APIs

Com a arquitetura de microsserviços dominando o desenvolvimento de aplicações modernas em 2026, APIs tornaram-se alvos prioritários. Organizações expõem centenas ou milhares de endpoints de API, muitos dos quais carecem de controles de segurança adequados.

Vulnerabilidades Comuns em APIs

Falta de Autenticação e Autorização APIs mal protegidas permitem acesso não autorizado a dados sensíveis ou funcionalidades críticas.

Exposição Excessiva de Dados APIs que retornam mais informações do que o necessário, expondo dados que deveriam permanecer internos.

Limitação de Taxa Inadequada Falta de throttling permite que atacantes realizem enumeração de dados, força bruta de credenciais ou causem negação de serviço.

Injeção de Código Validação inadequada de entradas permite ataques de injeção SQL, NoSQL, command injection e outros.

Segurança de APIs em 2026

Inventário Completo de APIs Mantenha um catálogo atualizado de todas as APIs, incluindo APIs “sombra” que possam ter sido criadas fora dos processos formais de desenvolvimento.

API Gateways e Gestão Utilize plataformas de gestão de APIs que forneçam autenticação centralizada, limitação de taxa, validação de esquemas e monitoramento.

Testes de Segurança Específicos para APIs Incorpore testes de segurança focados em APIs em seu SDLC, incluindo fuzzing, testes de autorização e validação de lógica de negócios.

Princípios de Design Seguro Projete APIs seguindo princípios de menor privilégio, fail-safe defaults e separação de responsabilidades desde a concepção.

Monitoramento e Análise de Tráfego Implemente soluções que analisem padrões de tráfego de API para detectar comportamentos anômalos ou maliciosos.

Construindo uma Estratégia Holística de Cibersegurança

Além das Ferramentas: A Importância da Cultura

A tecnologia sozinha nunca será suficiente para proteger uma organização. A cibersegurança eficaz requer uma abordagem holística que integre pessoas, processos e tecnologia. Cultivar uma cultura de segurança onde cada colaborador compreende seu papel na proteção de ativos digitais é fundamental.

Framework de Segurança Cibernética

Considere adotar frameworks reconhecidos como NIST Cybersecurity Framework, ISO 27001 ou CIS Controls para estruturar seu programa de segurança. Estes frameworks fornecem orientações comprovadas para identificar, proteger, detectar, responder e recuperar de incidentes cibernéticos.

Componentes Essenciais de um Programa de Segurança

Governança e Políticas Estabeleça políticas claras de segurança, atribua responsabilidades e garanta supervisão executiva do programa de cibersegurança.

Gestão de Riscos Conduza avaliações regulares de risco para identificar, priorizar e mitigar ameaças à sua organização.

Arquitetura de Segurança Projete sua infraestrutura de TI com segurança como princípio fundamental, não como adição posterior.

Resposta a Incidentes Desenvolva, documente e teste regularmente planos de resposta a incidentes para garantir capacidade de reação rápida e eficaz.

Conformidade Regulatória Garanta aderência a regulamentações aplicáveis como LGPD, GDPR, HIPAA ou PCI-DSS, conforme relevante ao seu setor.

Educação Contínua Invista em treinamento contínuo de equipes de segurança e conscientização de todos os colaboradores.

Tecnologias Emergentes em Cibersegurança para 2026

IA e Machine Learning Defensivos

Soluções de segurança que empregam inteligência artificial e machine learning estão se tornando indispensáveis, oferecendo capacidades de detecção e resposta que superam em muito o que equipes humanas podem alcançar sozinhas.

Zero Trust Architecture

O modelo de confiança zero — “nunca confie, sempre verifique” — está se tornando o padrão arquitetural. Assumindo que violações são inevitáveis, Zero Trust minimiza o impacto através de verificação contínua, microssegmentação e controles de acesso granulares.

SASE e Secure Access Service Edge

A convergência de networking e segurança em plataformas SASE oferece proteção consistente independentemente da localização de usuários, dispositivos ou aplicações.

Extended Detection and Response (XDR)

XDR integra sinais de segurança de múltiplas camadas — endpoints, rede, cloud, aplicações — proporcionando visibilidade unificada e capacidades de resposta coordenadas.

Computação Confidencial

Tecnologias emergentes de computação confidencial protegem dados enquanto estão sendo processados, não apenas em repouso ou em trânsito, abrindo novas possibilidades para processamento seguro de informações sensíveis.

Preparando-se para o Futuro da Cibersegurança

A Importância da Resiliência

Em vez de buscar segurança perfeita — uma meta inatingível — organizações devem focar em resiliência cibernética: a capacidade de resistir, recuperar-se e adaptar-se após incidentes de segurança.

Investimento Estratégico

Cibersegurança não deve ser vista como centro de custo, mas como investimento estratégico que protege valor, habilita inovação e constrói confiança com clientes e parceiros.

Colaboração e Compartilhamento

As ameaças cibernéticas são globais e em constante evolução. Nenhuma organização pode enfrentá-las sozinha. Participar de comunidades de compartilhamento de inteligência de ameaças e colaborar com parceiros do setor fortalece a segurança coletiva.

Agilidade e Adaptação

O cenário de ameaças evolui continuamente. Programas de segurança devem ser ágeis, revisando e atualizando regularmente estratégias, controles e capacidades para permanecerem eficazes contra ameaças emergentes.

Conclusão

As ameaças cibernéticas em 2026 são mais sofisticadas, persistentes e impactantes do que nunca. Ransomware, phishing potencializado por IA, ataques à cadeia de suprimentos, vulnerabilidades em IoT e uma miríade de outras ameaças colocam organizações de todos os tamanhos em risco constante.

No entanto, organizações que adotam uma abordagem proativa, holística e estratégica para cibersegurança podem proteger efetivamente seus ativos, dados e reputação. Isso requer combinação de tecnologias avançadas, processos robustos, equipes capacitadas e, fundamentalmente, uma cultura organizacional que valoriza e prioriza a segurança.

A jornada de cibersegurança não tem destino final — é um processo contínuo de avaliação, melhoria e adaptação. As organizações que reconhecem isso e investem consistentemente em suas capacidades de segurança não apenas se protegerão contra ameaças atuais, mas estarão preparadas para enfrentar os desafios cibernéticos do amanhã.

Perguntas Frequentes (FAQ)

1. Qual é o tipo de ataque cibernético mais perigoso em 2026?

Embora todos os ataques apresentem riscos significativos, o ransomware continua sendo uma das ameaças mais perigosas devido ao seu potencial de paralisar completamente operações empresariais e causar perdas financeiras massivas. A evolução para modelos de dupla e tripla extorsão aumentou drasticamente o impacto desses ataques.

2. Como posso proteger minha empresa contra phishing?

A proteção contra phishing requer uma abordagem multicamadas: implementar autenticação multifator resistente a phishing, conduzir treinamentos regulares de conscientização com simulações realistas, utilizar soluções avançadas de filtragem de e-mail baseadas em IA, e estabelecer processos de verificação para solicitações incomuns ou de alto risco.

3. O que é um ataque à cadeia de suprimentos e por que devo me preocupar?

Ataques à cadeia de suprimentos ocorrem quando cibercriminosos comprometem fornecedores, parceiros ou componentes de software em que sua organização confia. São particularmente perigosos porque exploram relações de confiança estabelecidas e podem afetar múltiplas organizações simultaneamente através de um único ponto de comprometimento.

4. Pequenas empresas também são alvos de ataques cibernéticos?

Absolutamente. Pequenas e médias empresas são alvos frequentes de cibercriminosos, muitas vezes porque têm defesas menos robustas que grandes corporações. Além disso, pequenas empresas frequentemente fazem parte das cadeias de suprimentos de organizações maiores, tornando-as alvos estratégicos para atacantes que buscam acesso a empresas maiores.

5. Quanto devo investir em cibersegurança?

O investimento apropriado varia conforme o setor, tamanho da organização, tipo de dados que você processa e seu perfil de risco. Como orientação geral, muitas organizações destinam entre 10-15% de seus orçamentos de TI para segurança. Mais importante que o valor absoluto é garantir que o investimento seja estratégico, cobrindo pessoas, processos e tecnologia de forma equilibrada.

6. Devo pagar o resgate se minha empresa for vítima de ransomware?

Autoridades policiais e especialistas em segurança geralmente recomendam não pagar resgates, pois isso financia atividades criminosas e não garante a recuperação de dados. Além disso, organizações que pagam tornam-se alvos para ataques futuros. A melhor estratégia é prevenção através de backups robustos e planos de resposta a incidentes bem testados.

7. O que é Zero Trust e devo implementá-lo?

Zero Trust é uma arquitetura de segurança baseada no princípio “nunca confie, sempre verifique”. Em vez de confiar automaticamente em tudo dentro do perímetro da rede, Zero Trust exige verificação contínua de todos os usuários, dispositivos e conexões. Dado o aumento do trabalho remoto e das ameaças internas, a arquitetura Zero Trust é altamente recomendada para organizações modernas.

8. Como a inteligência artificial está sendo usada tanto para atacar quanto para defender?

Atacantes usam IA para automatizar reconhecimento, criar malware polimórfico, gerar conteúdo de phishing personalizado em escala e criar deepfakes convincentes. Defensivamente, IA é usada para detectar anomalias, analisar padrões de ameaças, responder automaticamente a incidentes e prever vetores de ataque emergentes.

9. Quais são os primeiros passos para melhorar a cibersegurança na minha organização?

Comece com o básico: implemente autenticação multifator, mantenha sistemas e software atualizados, estabeleça backups regulares, treine funcionários sobre segurança cibernética e desenvolva um plano de resposta a incidentes. Em seguida, conduza uma avaliação de risco para identificar vulnerabilidades específicas e priorizar investimentos adicionais.

10. Como posso manter-me atualizado sobre novas ameaças cibernéticas?

Assine feeds de inteligência de ameaças, participe de comunidades e fóruns de segurança, acompanhe organizações respeitadas de cibersegurança, participe de conferências e webinars do setor, e considere certificações de segurança que exijam educação continuada. Muitas agências governamentais e organizações sem fins lucrativos também oferecem alertas e recursos gratuitos.

Fontes e Referências Confiáveis

Para aprofundar seus conhecimentos sobre cibersegurança e manter-se atualizado sobre ameaças emergentes, consulte os seguintes recursos confiáveis:

Organizações e Agências Governamentais

- CISA – Cybersecurity and Infrastructure Security Agency

https://www.cisa.gov

Agência do governo dos EUA que fornece recursos, alertas e orientações sobre cibersegurança e proteção de infraestrutura crítica. - NIST – National Institute of Standards and Technology

https://www.nist.gov/cybersecurity

Desenvolve frameworks, diretrizes e padrões de cibersegurança amplamente adotados globalmente. - ENISA – European Union Agency for Cybersecurity

https://www.enisa.europa.eu

Agência da União Europeia dedicada a alcançar alto nível de cibersegurança em toda a Europa. - CERT.br – Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil

https://www.cert.br

Principal centro de resposta a incidentes de segurança cibernética do Brasil.

Organizações de Pesquisa e Inteligência de Ameaças

- MITRE ATT&CK

https://attack.mitre.org

Base de conhecimento globalmente acessível sobre táticas e técnicas de adversários baseada em observações do mundo real. - OWASP – Open Web Application Security Project

https://owasp.org

Comunidade aberta dedicada a melhorar a segurança de software, conhecida pelo OWASP Top 10. - SANS Institute

https://www.sans.org

Organização líder em educação e certificação de segurança da informação.

Empresas de Segurança Cibernética e Relatórios

- Verizon Data Breach Investigations Report

https://www.verizon.com/business/resources/reports/dbir/

Relatório anual abrangente sobre violações de dados e tendências de cibersegurança. - Mandiant Threat Intelligence

https://www.mandiant.com/resources

Pesquisa e inteligência sobre ameaças avançadas e grupos de ataque. - Microsoft Security Intelligence

https://www.microsoft.com/security/blog/

Insights e análises sobre o cenário global de ameaças cibernéticas.

Frameworks e Padrões

- ISO/IEC 27001

https://www.iso.org/isoiec-27001-information-security.html

Padrão internacional para sistemas de gestão de segurança da informação. - CIS Controls

https://www.cisecurity.org/controls

Conjunto priorizado de ações para proteção cibernética desenvolvido pelo Center for Internet Security.

Comunidades e Recursos Educacionais

- Krebs on Security

https://krebsonsecurity.com

Blog de Brian Krebs, jornalista investigativo especializado em cibercrime. - Dark Reading

https://www.darkreading.com

Portal de notícias e análises sobre cibersegurança e privacidade. - The Hacker News

https://thehackernews.com

Publicação online de notícias sobre cibersegurança e hacking.