Introdução

A segurança na nuvem tornou-se uma prioridade crítica para organizações de todos os portes. Com a crescente adoção de infraestruturas multi-cloud e híbridas, proteger workloads distribuídos em diferentes ambientes apresenta desafios únicos. O Microsoft Defender for Cloud surge como uma solução abrangente de segurança, oferecendo proteção unificada para recursos Azure, AWS, Google Cloud e ambientes on-premises.

Neste artigo, exploraremos em profundidade como o Microsoft Defender for Cloud pode transformar a postura de segurança da sua organização, seus principais recursos, benefícios e melhores práticas de implementação.

O Que é o Microsoft Defender for Cloud?

O Microsoft Defender for Cloud, anteriormente conhecido como Azure Security Center e Azure Defender, é uma plataforma CNAPP (Cloud-Native Application Protection Platform) que fornece gerenciamento unificado de postura de segurança e proteção contra ameaças para cargas de trabalho em nuvem.

Esta solução combina três pilares fundamentais:

Gerenciamento de Postura de Segurança na Nuvem (CSPM): Avalia continuamente a configuração de recursos, identifica vulnerabilidades e fornece recomendações priorizadas para fortalecer a segurança.

Proteção de Cargas de Trabalho na Nuvem (CWP): Oferece proteção avançada contra ameaças para servidores, contêineres, bancos de dados, armazenamento e outros recursos críticos.

DevSecOps: Integra segurança no ciclo de vida de desenvolvimento, permitindo que equipes identifiquem e corrijam vulnerabilidades antes da produção.

Principais Recursos e Capacidades

Visibilidade Unificada Multi-Cloud

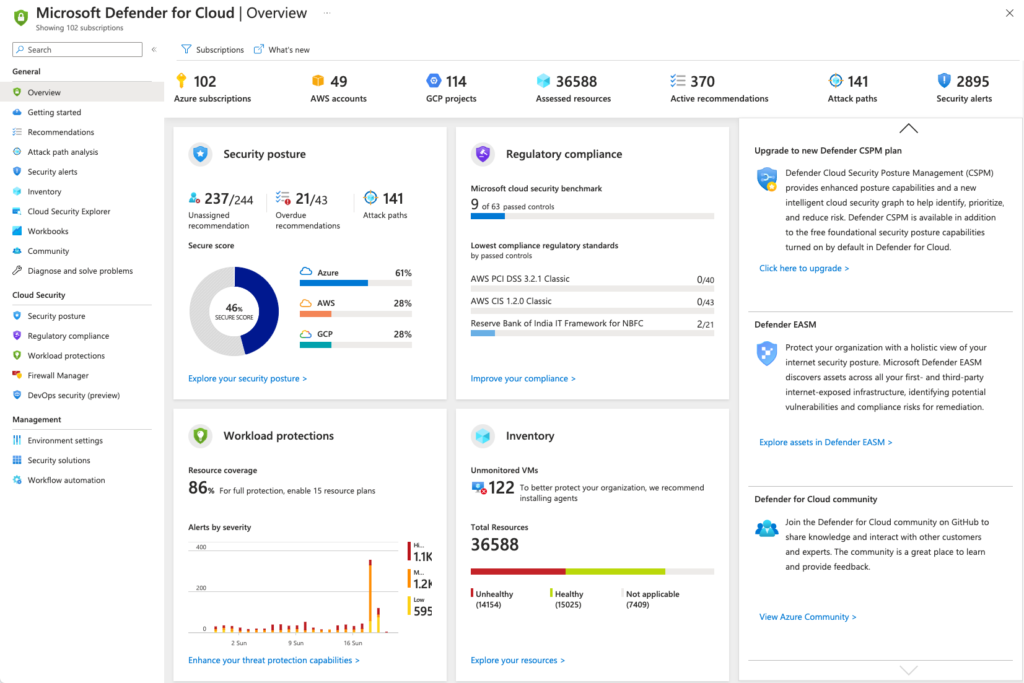

Um dos maiores diferenciais do Microsoft Defender for Cloud é sua capacidade de oferecer visibilidade centralizada em ambientes Azure, AWS e Google Cloud Platform. Essa abordagem unificada elimina a necessidade de múltiplas ferramentas de segurança, reduzindo complexidade e custos operacionais.

A plataforma permite que equipes de segurança monitorem e gerenciem a postura de segurança de toda a infraestrutura em nuvem a partir de um único painel, facilitando a identificação de gaps de segurança e a implementação de políticas consistentes.

Secure Score: Medição Contínua da Postura de Segurança

O Secure Score é uma métrica dinâmica que avalia a postura de segurança da sua organização em uma escala de 0 a 100. Esta pontuação é calculada com base na implementação de recomendações de segurança priorizadas por impacto.

O sistema analisa continuamente seus recursos e compara-os com as melhores práticas de segurança, fornecendo insights acionáveis sobre como melhorar a proteção. Cada recomendação inclui:

- Descrição detalhada da vulnerabilidade

- Etapas de remediação

- Impacto na pontuação de segurança

- Recursos afetados

- Priorização baseada em risco

Proteção Avançada contra Ameaças

O Microsoft Defender for Cloud oferece proteção em tempo real contra ameaças cibernéticas através de:

Detecção de Anomalias: Utiliza machine learning e análise comportamental para identificar atividades suspeitas que possam indicar comprometimento.

Inteligência de Ameaças: Integra-se com feeds globais de inteligência de ameaças da Microsoft para identificar ataques conhecidos e táticas de adversários.

Alertas de Segurança: Gera alertas contextualizados com severidade, detalhes da ameaça e recomendações de resposta.

Investigação e Resposta: Fornece ferramentas para investigar incidentes, rastrear a cadeia de ataque e implementar ações de contenção.

Proteção Específica para Workloads

O Defender for Cloud oferece planos de proteção especializados para diferentes tipos de recursos:

Defender for Servers: Proteção para máquinas virtuais e servidores físicos com detecção de ameaças, avaliação de vulnerabilidades e gerenciamento de patches.

Defender for Containers: Segurança completa para Kubernetes, incluindo varredura de imagens, proteção em tempo de execução e conformidade.

Defender for Storage: Detecta acesso anômalo, upload de malware e tentativas de exfiltração de dados.

Defender for Databases: Proteção para Azure SQL, SQL em VMs, bancos de dados open-source e Cosmos DB, incluindo descoberta de dados sensíveis e classificação.

Defender for App Service: Proteção para aplicações web hospedadas no Azure App Service.

Defender for Key Vault: Monitora e detecta acessos suspeitos a segredos e certificados.

Conformidade e Gerenciamento Regulatório

Em um cenário onde organizações precisam atender a múltiplas regulamentações como LGPD, GDPR, PCI-DSS, ISO 27001 e HIPAA, o Defender for Cloud oferece painéis de conformidade regulatória que mapeiam sua postura de segurança contra esses frameworks.

A plataforma fornece:

- Avaliação automática de conformidade

- Relatórios detalhados por padrão regulatório

- Rastreamento de progresso ao longo do tempo

- Recomendações específicas para atender requisitos

Este recurso é particularmente valioso para auditorias, demonstrando proativamente a aderência a padrões de segurança.

Integração com DevSecOps

O Microsoft Defender for Cloud reconhece que a segurança deve ser incorporada desde o início do ciclo de desenvolvimento. A integração com DevSecOps permite:

Verificação de Código: Integração com GitHub e Azure DevOps para escanear código-fonte em busca de vulnerabilidades e segredos expostos.

Análise de Infraestrutura como Código (IaC): Avalia templates ARM, Terraform e Bicep antes da implantação, identificando configurações inseguras.

Proteção de Contêineres: Escaneia imagens de contêineres em registries antes do deployment, bloqueando imagens vulneráveis.

Shift-Left Security: Permite que desenvolvedores identifiquem e corrijam problemas de segurança antes que cheguem à produção, reduzindo custos e riscos.

Gerenciamento de Vulnerabilidades

A avaliação de vulnerabilidades integrada identifica fraquezas em sistemas operacionais, aplicações e configurações. O Defender for Cloud oferece:

- Varredura contínua sem necessidade de agentes adicionais

- Priorização baseada em exploitabilidade e impacto

- Integração com ferramentas como Qualys e Rapid7

- Recomendações de remediação automatizada

Esta abordagem proativa permite que equipes de segurança mantenham-se à frente de ameaças conhecidas.

Arquitetura e Componentes Técnicos

Log Analytics e Azure Monitor

O Defender for Cloud utiliza Log Analytics workspaces para coletar e armazenar dados de segurança. Esta integração com Azure Monitor permite:

- Consultas avançadas com KQL (Kusto Query Language)

- Correlação de eventos através de múltiplas fontes

- Criação de alertas personalizados

- Retenção configurável de dados históricos

Microsoft Defender for Endpoint

Para servidores e endpoints, a integração com o Defender for Endpoint fornece proteção avançada:

- Detecção e resposta a endpoints (EDR)

- Proteção contra ransomware

- Redução de superfície de ataque

- Investigação automatizada e remediação

Azure Arc

Para ambientes híbridos e multi-cloud, o Azure Arc estende as capacidades do Defender for Cloud para servidores on-premises e em outras nuvens, proporcionando:

- Gerenciamento unificado de políticas

- Implementação consistente de segurança

- Visibilidade centralizada de todos os recursos

Melhores Práticas de Implementação

1. Comece com o Nível Gratuito

O Microsoft Defender for Cloud oferece recursos básicos gratuitamente, incluindo Secure Score e recomendações fundamentais. Inicie avaliando seu ambiente sem custos antes de expandir para planos pagos.

2. Habilite Proteção por Workload Progressivamente

Em vez de ativar todos os planos de proteção simultaneamente, implemente gradualmente:

- Comece com servidores críticos

- Expanda para bancos de dados e armazenamento

- Adicione contêineres e aplicações web

- Finalize com recursos menos críticos

3. Configure Alertas e Notificações

Estabeleça fluxos de trabalho para alertas de segurança:

- Integre com sistemas SIEM/SOAR

- Configure notificações por email para alertas críticos

- Defina runbooks de resposta automatizada

- Estabeleça processos de escalação

4. Priorize Remediações com Base no Secure Score

Foque em recomendações que:

- Oferecem maior impacto no Secure Score

- Protegem recursos críticos de negócio

- Abordam vulnerabilidades de alta severidade

- São rápidas de implementar (quick wins)

5. Implemente Segurança Just-in-Time (JIT)

Para máquinas virtuais, habilite acesso JIT a portas de gerenciamento, reduzindo drasticamente a superfície de ataque enquanto mantém a flexibilidade operacional.

6. Automatize com Logic Apps e Automação de Fluxo de Trabalho

Crie automações para:

- Resposta automática a incidentes

- Remediação de configurações não conformes

- Geração de relatórios periódicos

- Notificação de stakeholders

Benefícios Organizacionais

Redução de Custos Operacionais

A consolidação de ferramentas de segurança em uma plataforma unificada reduz:

- Custos de licenciamento de múltiplas soluções

- Complexidade operacional

- Tempo de treinamento de equipes

- Necessidade de integrações customizadas

Melhoria da Postura de Segurança

Organizações que implementam o Defender for Cloud relatam:

- Redução significativa no tempo de detecção de ameaças

- Diminuição de configurações inseguras

- Maior visibilidade de vulnerabilidades

- Conformidade regulatória aprimorada

Aceleração da Adoção de Nuvem

Com segurança integrada desde o início, equipes podem migrar workloads para nuvem com confiança, sabendo que controles adequados estão em vigor.

Considerações de Custo

O Microsoft Defender for Cloud utiliza um modelo de precificação baseado em recursos protegidos:

- Nível Gratuito: Secure Score, recomendações básicas e gerenciamento de políticas

- Planos Pagos: Cobrados por recurso protegido (servidores, bancos de dados, etc.)

Organizações devem avaliar cuidadosamente quais workloads necessitam proteção avançada, equilibrando segurança e orçamento.

Casos de Uso Comuns

Migração para Nuvem

Durante migrações, o Defender for Cloud identifica vulnerabilidades em workloads legados antes da transição, garantindo que problemas de segurança não sejam migrados para a nuvem.

Gerenciamento de Conformidade

Organizações reguladas utilizam os dashboards de conformidade para demonstrar aderência a frameworks como PCI-DSS durante auditorias.

Proteção de Aplicações Críticas

Aplicações SaaS e plataformas digitais implementam proteção em camadas com Defender for App Service, Storage e Databases.

Ambiente de Desenvolvimento Seguro

Equipes de desenvolvimento integram verificações de segurança em pipelines CI/CD, identificando vulnerabilidades antes do deployment.

O Futuro da Segurança em Nuvem com IA

A Microsoft continua investindo em capacidades alimentadas por inteligência artificial no Defender for Cloud:

- Copilot for Security: Assistência por IA para investigação de incidentes e recomendações de resposta

- Detecção de Ameaças Aprimorada: Modelos de machine learning mais sofisticados para identificar padrões sutis de ataque

- Automação Inteligente: Resposta automatizada baseada em contexto e histórico

Conclusão

O Microsoft Defender for Cloud representa uma evolução significativa na forma como organizações abordam segurança em nuvem. Ao oferecer visibilidade unificada, proteção avançada contra ameaças e gerenciamento de conformidade em uma única plataforma, a solução capacita equipes de segurança a protegerem efetivamente ambientes multi-cloud cada vez mais complexos.

Para organizações que buscam fortalecer sua postura de segurança, reduzir riscos cibernéticos e atender requisitos regulatórios, o Defender for Cloud oferece um caminho claro e estruturado. A implementação gradual, começando com recursos gratuitos e expandindo conforme necessário, permite que empresas de todos os portes se beneficiem desta plataforma robusta.

À medida que ameaças cibernéticas evoluem e ambientes de nuvem se tornam mais distribuídos, investir em uma solução de segurança abrangente como o Microsoft Defender for Cloud não é apenas uma escolha técnica, mas uma decisão estratégica de negócio.

Perguntas Frequentes (FAQ)

1. Qual a diferença entre Microsoft Defender for Cloud e Azure Security Center?

O Microsoft Defender for Cloud é a evolução do Azure Security Center, incorporando funcionalidades do antigo Azure Defender. A nova nomenclatura reflete as capacidades expandidas para ambientes multi-cloud (AWS e GCP), além do Azure.

2. O Microsoft Defender for Cloud funciona apenas no Azure?

Não. Embora tenha integração nativa com Azure, o Defender for Cloud protege workloads em AWS, Google Cloud Platform e ambientes on-premises através do Azure Arc.

3. Quais são os custos do Microsoft Defender for Cloud?

O nível gratuito oferece Secure Score e recomendações básicas. Os planos pagos são cobrados por recurso protegido, variando conforme o tipo de workload (servidores, bancos de dados, contêineres, etc.). Consulte a documentação oficial para preços atualizados.

4. É necessário ter conhecimento técnico avançado para usar o Defender for Cloud?

O portal oferece uma interface intuitiva com recomendações priorizadas e etapas de remediação. Porém, para implementações avançadas e integração com SIEM/SOAR, conhecimento técnico em segurança na nuvem é recomendado.

5. Como o Defender for Cloud se compara a outras soluções CNAPP?

O Defender for Cloud compete com soluções como Palo Alto Prisma Cloud, Wiz e Lacework. Seu diferencial está na integração nativa com o ecossistema Microsoft, capacidades de IA e abordagem unificada para CSPM e CWP.

6. O Defender for Cloud substitui antivírus tradicional?

Para servidores e endpoints, o Defender for Cloud integra-se com Microsoft Defender for Endpoint, fornecendo proteção avançada que vai além do antivírus tradicional, incluindo EDR e proteção contra ransomware.

7. Quanto tempo leva para implementar o Microsoft Defender for Cloud?

A habilitação inicial leva minutos. Porém, a configuração completa, incluindo integração de ambientes não-Azure, definição de políticas e configuração de automações, pode levar semanas dependendo da complexidade do ambiente.

8. O Defender for Cloud detecta todas as vulnerabilidades?

Embora extremamente abrangente, nenhuma solução detecta 100% das vulnerabilidades. O Defender for Cloud utiliza múltiplas fontes de inteligência e varredura contínua, mas deve ser parte de uma estratégia de defesa em profundidade.

9. Posso integrar o Defender for Cloud com ferramentas de terceiros?

Sim. O Defender for Cloud oferece integrações com SIEMs como Splunk e QRadar, ferramentas de ticketing como ServiceNow, e plataformas SOAR. A API também permite integrações personalizadas.

10. O que fazer quando recebo um alerta de segurança?

Cada alerta inclui detalhes da ameaça, recursos afetados e recomendações de resposta. O processo típico envolve: validar o alerta, investigar a extensão do incidente, conter a ameaça, remediar a causa raiz e documentar lições aprendidas.

Fontes e Referências Confiáveis

- Documentação Oficial do Microsoft Defender for Cloud

https://learn.microsoft.com/azure/defender-for-cloud/ - Microsoft Security Blog

https://www.microsoft.com/security/blog/ - Azure Updates – Defender for Cloud

https://azure.microsoft.com/updates/?product=defender-for-cloud - Microsoft Secure Score Documentation

https://learn.microsoft.com/microsoft-365/security/defender/microsoft-secure-score - NIST Cybersecurity Framework

https://www.nist.gov/cyberframework - Cloud Security Alliance (CSA)

https://cloudsecurityalliance.org/ - OWASP Cloud Security

https://owasp.org/www-project-cloud-security/ - Gartner Magic Quadrant for CNAPP

https://www.gartner.com/ - Azure Architecture Center – Security

https://learn.microsoft.com/azure/architecture/framework/security/ - Microsoft Trust Center

https://www.microsoft.com/trust-center