Ransomware continua sendo um tormento para as empresas, segundo o resultado de pesquisa recente da Sophos, chamada The state os ransomware 2020.

Os ataques estão aumentando em complexidade, portanto, ficando mais eficientes na exploração de vulnerabilidades de rede e de sistemas.

Os dispositivos de firewall modernos são altamente eficazes na defesa contra esses tipos de ataques, por isso, são ferramentas fundamentais na política de segurança das empresas.

Só que, para essa proteção ser efetiva, é preciso que estejam com as configurações adequadas para tratar esse tipo de ataque.

Neste artigo iremos recomendar as melhores práticas para configuração do seu firewall e, por consequência, garantir a proteção de sua empresa.

Quais são os alvos dos hackers?

A resposta mais curta é: todas as empresas.

Mas, em uma pesquisa recente, 51% dos entrevistados disseram que foram infectados por ransomware no ano passado e, aparentemente, o tamanho da organização não é foi um fator significativo para o ataque.

Quarenta e sete por cento das organizações tinham menos de 1.000 funcionários, enquanto 53% tinham mais de 1.000. Nenhum país, região ou segmento de mercado vertical está imune.

Busque na internet por “ataque ransomware” e você encontrará várias notícias de ataques com sucesso que ocorrerão nas ultimas semanas.

Os efeitos de sofrer um ataque desses é devastador para uma empresa. Os principais impactos são:

- Inatividade da empresa por muitas horas ou mesmo dias.

- Perda de dados importantes para o funcionamento da empresa.

- Danos à reputação.

- Vazamento de dados confidenciais de clientes e parceiros.

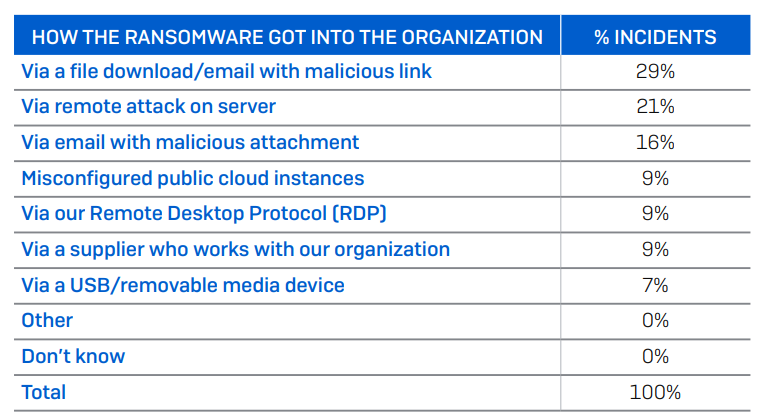

Como ataques de Ransomware entram na rede da sua empresa?

Segundo a Sophos, em 2020, houve um aumento nos ataques baseados em servidor.

Esse tipo de ataque é sofisticado e altamente direciona, exigindo mais esforço do criminoso para implanta-lo.

No entanto, eles costumam ser muito mais letais devido ao valor mais alto dos ativos, afinal de contas, é mais provável que a informação de mais valor para empresa esteja em um servidor e não no computador do usuário.

No entanto, como você pode ver nas respostas da pesquisa na tabela acima, o principal ponto de entrada do ransomware é por meio de arquivos baixados ou enviados a usuários em ataques de spam ou phishing.

Não deixe a segurança nas mãos de seus usuários.

Para esses tipos de ataques, é melhor proteger sua organização com fortes proteções de firewall. Além, obviamente, de contar com proteção de SPAM e antivírus no seu servidor de email e endpoints.

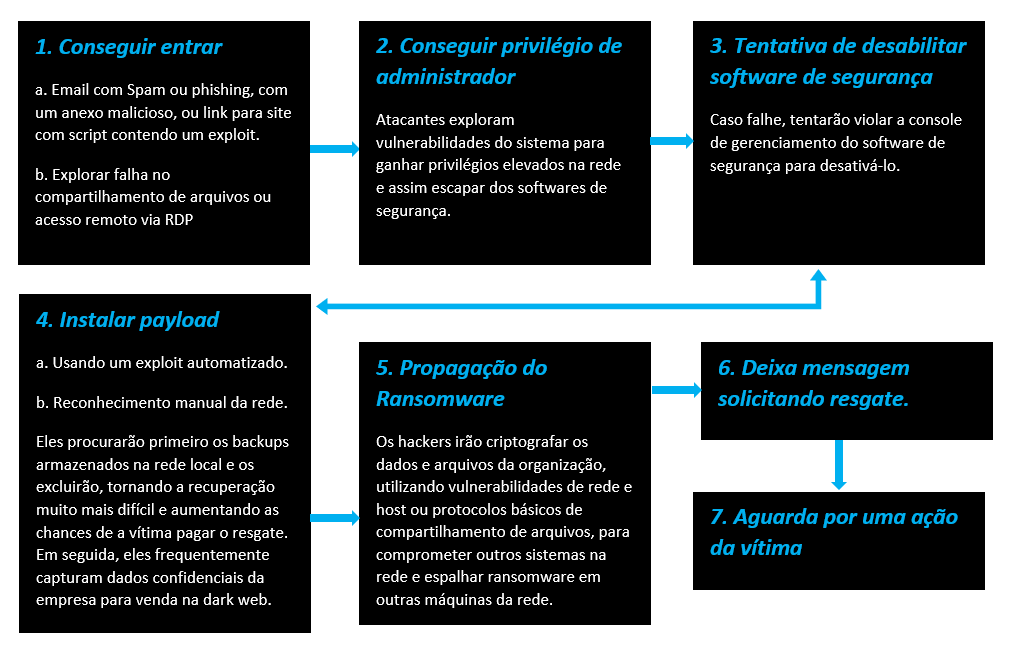

Como funciona um ataque de ransomware

Um ataque por Ransomware, tem, na maioria dos casos, um fluxo igual a imagem abaixo:

RDP – Remote Desktop Protocol or Ransomware Deployment Protocol?

O protocolo de área de trabalho remota (RDP) e outras ferramentas de compartilhamento de área de trabalho, como Virtual Network Computing (VNC), são recursos inócuos e altamente úteis da maioria dos sistemas operacionais que permitem que a equipe acesse e gerencie sistemas remotamente.

Infelizmente, sem as salvaguardas adequadas implementadas, esses protocolos se tornam portas escancaradas para os invasores e são comumente explorados por ataques de ransomware direcionados.

Disponibilizar o acesso via RDP ou qualquer outro protocolo de gerenciamento remoto semelhante, sem as proteções adequadas, podem deixar a rede da sua empresa aberta para um ataque.

Muitos ataques ocorrem através de exploração de vulnerabilidades nesses protocolos.

Como se manter protegido contra Ransomware

Para proteger adequadamente sua organização contra ransomware, existem três iniciativas principais que você deve realizar:

1 – Atualize sua estrutura de segurança de TI

Tenha um bom firewall e um antivírus corporativo, eles são a sua primeira camada de proteção e conseguem eliminar a grande maioria dos ataques.

É importante que ambos tenham recursos mais modernos de proteção e sejam fáceis de gerenciar. É importante que eles consigam monitorar o tráfego que vem da internet, como também o tráfego interno da sua rede.

Garanta que ambos tem recursos modernos de proteção, estão com as atualizações e assinaturas em dia e atualizadas.

Certifique-se também de ter:

- O recurso de sandbox ativo, pois esse recurso permite testar o comportamento de um arquivo suspeito em um ambiente isolado, antes de entrar em sua rede.

- Tenham recursos baseados em aprendizado de máquina, para facilitar a identificação de novas variantes e ataques do tipo zero-day.

- Recurso de IPS ativado e com assinatura ativa e atualizado. Só assim conseguirá bloquear tentativas de exploração de ataques via rede.

- Acesso remoto feito somente via VPN ou outra tecnologia de acesso seguro a rede corporativa. Nunca libere o acesso remoto sem nenhum tipo de monitoramento e bloqueio do tráfego.

- O seu antivírus deve possuir algum tipo de proteção específica anti-ransomware.

2 – Bloqueie o acesso ou gerenciamento remoto.

Quando se trata de redes, cada porta que é aberta para internet é uma vulnerabilidade em potencial esperando para ser explorada por ataque.

Bloqueie todas as portas ou protocolos que não estão sendo usados. Nos casos dos protocolos para trabalho remoto, o mínimo a ser feito é restringir o acesso a somente alguns IPs específicos e todos os usuários devem sempre estar conectados via VPN.

Além disso, imponha o uso de senhas mais complexas e avalie usar autenticação multifator.

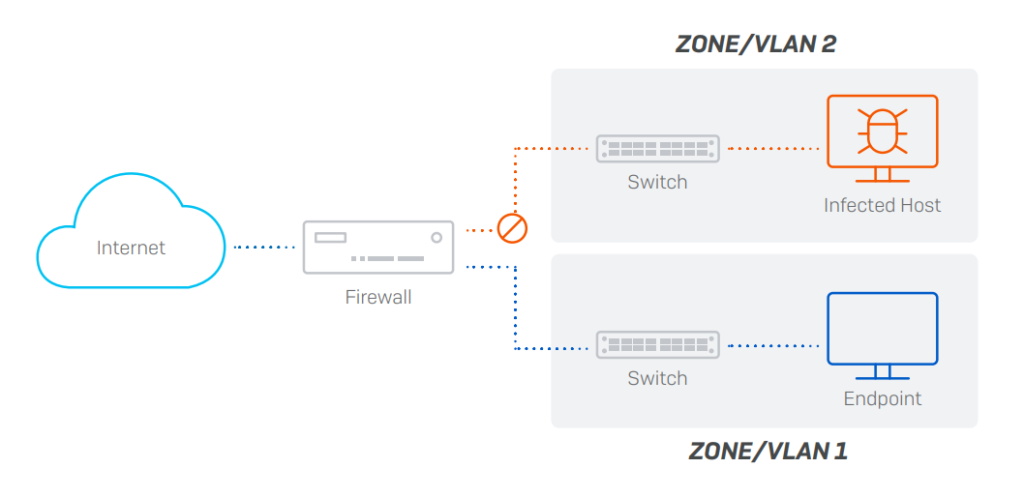

3 – Segmente sua rede

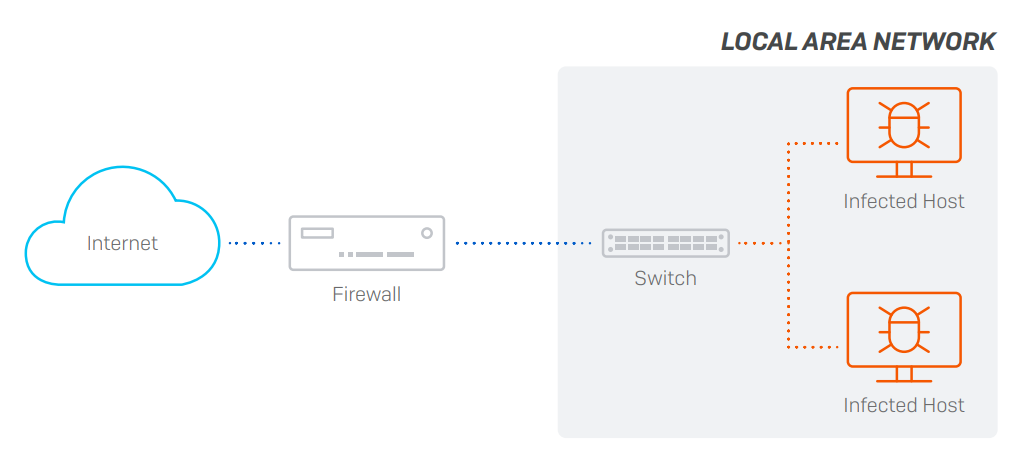

Infelizmente, muitas organizações operam com uma topologia de rede plana: todos os seus terminais se conectam em uma malha de switch comum sem nenhuma segmentação.

Essa topologia compromete a proteção, permitindo fácil movimentação lateral ou propagação de ataques dentro da rede local, uma vez que o firewall não tem visibilidade ou controle sobre o tráfego que flui através do switch.

Uma prática recomendada é segmentar a LAN em sub-redes menores usando zonas ou VLANs e, em seguida, conectá-las por meio do firewall, para permitir a aplicação de proteção antimalware e IPS entre os segmentos.

Isso pode identificar e bloquear efetivamente as ameaças que tentam se mover lateralmente na rede.

O uso de zonas ou VLANs depende de sua estratégia e escopo de segmentação de rede, mas ambos oferecem recursos de segurança semelhantes, fornecendo a opção de aplicar segurança e controle adequados sobre o movimento do tráfego entre os segmentos.

As zonas são ideais para estratégias de segmentação menores ou redes com switches não gerenciados.

As VLANs são o método preferido para segmentar redes internas na maioria dos casos e oferecem o máximo em flexibilidade e escalabilidade.

No entanto, eles exigem o uso (e configuração) de switches gerenciados da Camada 3.

Embora seja uma prática recomendada segmentar sua rede, não há uma “melhor” maneira de segmentar uma rede.

Você pode segmentar sua rede por tipo de usuário (interno, contratados, convidados), por departamento (vendas, marketing, engenharia), por serviço, dispositivo ou tipo de função (VoIP, Wi-Fi, IoT, computadores, servidores) ou qualquer combinação que fizer sentido para sua arquitetura de rede.

O que podemos afirmar com certeza é a importancia de segmentar as partes menos confiáveis e com mais vulnerabilidades do restante. Exemplo, uma rede de visitantes para sua rede corporativa.

Melhores práticas de segurança para configurar no seu firewall

- Tenha a certeza que tem a melhor proteção, seu firewall deve utilizar tecnologias modernas de proteção como IPS, TLS Inspection, zero-day sandboxing e recursos de aprendizado de máquina.

- Bloqueie o acesso remoto ou restrinja ao máximo e desde que os usuários que fizerem esse acesso atendam aos requisitos mínimos de segurança como atualização do Windows, do antivírus e estar debaixo de uma conexão VPN com a sua empresa.

- Reduza a superfície de ataque ao máximo, bloqueando todas as portas não essenciais e também o encaminhamento de portas.

- Garanta a segurança das portas abertas, monitorando o tráfego dessas portas com soluções de IPS. Nenhum pacote de dados pode entrar ou sair da sua empresa sem ser inspecionado.

- Habilite a inspeção de TLS. Seu firewall tem que ser capaz de inspecionar até mesmo tráfego de web criptografado com TLS 1.3.

- Diminua o risco de movimentação lateral, segmentado ao máximo a sua rede em zonas ou VLANs, garantindo que todo o trafego entre as redes seja inspecionado políticas de IPS.

- Tenha políticas de isolamento de sistemas infectados. Seu sistema de segurança de TI tem que ser capaz de responder automaticamente a uma suspeita de ataque, isolando a máquina atacada até que uma ação do TI seja toma.

- Use senhas complexas e multifator de autenticação. Garanta que os usuários usem senhas complexas e que estão obrigado a usar algum recursos de multifator de autenticação para comprovar que são eles mesmos que estão autenticando.

- Tenha backup confiável e atualizado de todos os dados ou recursos importantes para empresa. O restore do backup deve ser possível em minutos e não horas.

- Revise os privilégios dos usuários e garanta que ninguém tem privilégios elevados na rede da empresa.

Seguindo essa recomendações, você estará diminuindo substancialmente a possibilidade de sofrer um ataque por ransomware na sua empresa.